Se ti dicessimo che anche gli UPS possono subire attacchi da cybercriminali?

Durante una normale sessione lavorativa, può capitare che eventi esterni causino anomalie al sistema elettrico e che queste anomalie vadano ad influenzare l’attività rendendo, ad esempio, irraggiungibile il server anche se solo per pochi minuti, portando ad una diminuzione della produttività e di conseguenza ad una perdita economica.

Per limitare questi problemi, da diversi tempo le aziende si sono dotate di uno o più gruppi di continuità (conosciuti anche come UPS).

La tecnologia nel mentre si è sempre più evoluta per rispondere a nuove esigenze ed anche gli UPS hanno seguito la stessa evoluzione.

Negli ultimi anni, i fornitori di UPS hanno aggiunto features Internet of Things pertanto gli UPS sono regolarmente collegati alle reti per il monitoraggio dell’alimentazione, per manutenzione di routine o semplicemente per comodità.

Con l’evolversi della tecnologia però si sono evoluti anche i sistemi di attacco da parte di cybercriminali e sistemi che fino a poco tempo fa non erano critici come i gruppi di continuità stanno diventando dei veri e propri fattori di rischio soprattutto perché nella maggior parte dei casi gli utenti non modificano le credenziali (username & password) di fabbrica.

Quali sono le azioni da intraprendere per mettere in sicurezza questi apparati?

• Fare un censimento di tutti gli UPS (e simili) assicurandosi che non siano accessibili dal Internet. Nel caso in cui l’UPS deve avere essere collegato alla rete e avere un interfaccia di gestione che vada sulla rete al best practices prevede che

1) Il singolo dispositivo o l’intero sistema di UPS venga posizionato dietro una rete privata virtuale.

2) Venga applicata l’autenticazione a più fattori.

3) Vengano utilizzate password complesse e lunghe in conformità con la policy aziendale

• Verificare se il nome utente/password dell’UPS è ancora impostato sui valori predefiniti di fabbrica. In caso di risposta affermativa, modificare questi parametri utilizzando credenziali articolate e forti

• Vengano implementate le funzionalità di timeout e di blocco dell’accesso

Perché prevenire gli attacchi contro i dispositivi UPS è importante?

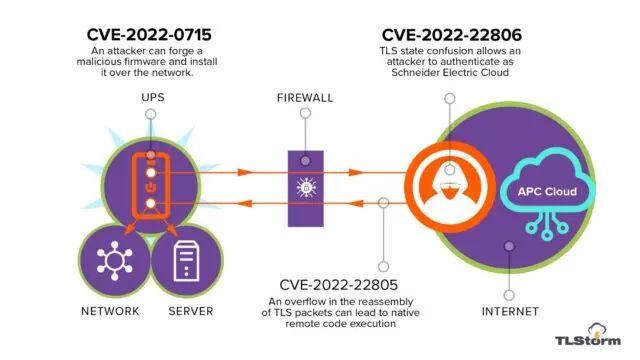

Con oltre 20 milioni di dispositivi interessati (secondo i dati pubblicati da Armis, quasi 8 aziende su 10) e quindi un potenziale di attacco enorme, un hacker, sfruttando tre vulnerabilità identificate nei gruppi di continuità APC Smart-UPS della Schneider Electric (uno dei maggiori e più conosciuti player sul mercato degli UPS), potrebbe causare seri danni soprattutto se gli obiettivi sono infrastrutture critiche.

Queste vulnerabilità ribattezzate TLStorm (Transport Layer Security) potrebbero consentire controlli remoti e anche potenzialmente la disabilitazione e distruzione degli UPS e persino delle risorse collegate.

I malintenzionati possono utilizzare i bug nella comunicazione TLS per impersonare il cloud Schneider Electric e raccogliere informazioni sull’UPS superando i controlli di eventuali firewall aziendali.

A quel punto, aggiornando da remoto il firmware dell’UPS, il dispositivo potrebbe essere utilizzato come punto di accesso per un attacco ransomware o qualsiasi altro tipo di operazione malevola all’interno dell’infrastruttura di rete aziendale (la crescente adozione di dispositivi IoT e CPS- Cyber Physical Systems ha infatti notevolmente ampliato il numero degli obiettivi sensibili).

La possibilità di attaccare la rete elettrica e come conseguenza apparati e strumentazione elettronica (UPS compresi) non è un evento remoto: nel dicembre del 2015 in metà delle case nella città ucraina di Ivano-Frankivsk si verificò un blackout a causa di un attacco noto come “APT Black Energy”.

Per via del conflitto in corso tra Russia e Ucraina, varie autorità hanno segnalato possibili attacchi che potrebbero prendere di mira gli impianti elettrici.

Guarda la dimostrazione di come un hacker può attaccare un UPS